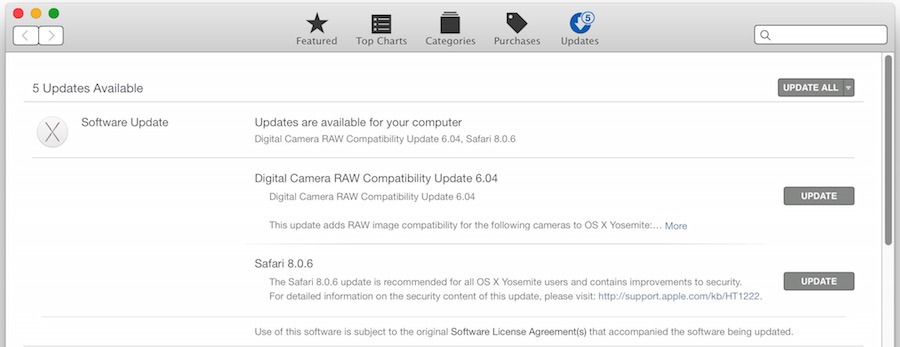

Le note di rilascio che accompagnano questo aggiornamento indicano che «contiene miglioramenti alla sicurezza», il che lo rende altamente consigliato per tutti gli utenti Mac. È fondamentale mantenere il proprio browser sempre aggiornato per una navigazione sicura e ottimale.

Gli utenti Mac possono trovare l’aggiornamento disponibile ora sul Mac App Store accedendo al menu Apple e visitando la sezione Aggiornamenti dell’App Store. Si tratta di un aggiornamento piuttosto leggero che non richiede un riavvio, anche se gli utenti dovranno uscire da Safari per procedere con l’installazione.

Le note di sicurezza complete, con le specifiche su ciò che è stato risolto nell’aggiornamento di Safari, per gentile concessione del supporto Apple, sono riportate di seguito:

Safari 8.0.6, Safari 7.1.6 e Safari 6.2.6

• WebKit disponibile per: OS X Mountain Lion v10.8.5, OS X Mavericks v10.9.5 e OS X Yosemite v10.10.3

Impatto: visitare un sito Web pericoloso può causare la chiusura inattesa dell’applicazione o l’esecuzione di codice arbitrario.

Descrizione: corruzione di memoria multipla esistente in WebKit. Questi problemi sono stati risolti grazie a una migliore gestione della memoria. CVE-ID CVE-2015-1152: Apple CVE-2015-1153: Apple CVE-2015-1154: Apple

• Cronologia WebKit disponibile per: OS X Mountain Lion v10.8.5, OS X Mavericks v10.9.5 e OS X Yosemite v10.10.3

Impatto: visitare un sito Web pericoloso può compromettere le informazioni dell’utente sul filesystem.

Descrizione: un problema di gestione dello stato esistente in Safari che consentiva alle origini non privilegiate di accedere ai contenuti sul filesystem. Questo problema è stato risolto attraverso una migliore gestione dello stato. CVE-ID CVE-2015-1155: Joe Vennix di Rapid7 Inc. in collaborazione con Zero Day Initiative di HP

• Caricamento della pagina WebKit disponibile per: OS X Mountain Lion v10.8.5, OS X Mavericks v10.9.5 e OS X Yosemite v10.10.3

Impatto: visitare un sito Web dannoso facendo clic su un collegamento può causare lo spoofing dell’interfaccia utente.

Descrizione: esiste un problema nella gestione dell’attributo rel negli elementi di ancoraggio. Gli oggetti di destinazione potrebbero ottenere l’accesso non autorizzato agli oggetti di collegamento. Questo problema è stato risolto migliorando l’adesione del tipo di collegamento. CVE-ID CVE-2015-1156: Zachary Durber di Moodle

Nuove funzionalità e miglioramenti nel 2024

Nel 2024, Apple ha introdotto nuove funzionalità in Safari che migliorano ulteriormente l’esperienza di navigazione. Tra queste, il blocco avanzato dei tracker per una maggiore privacy, l’integrazione con il portafoglio Apple per pagamenti più sicuri e una prestazione migliorata nell’apertura delle schede. Nella sua continua evoluzione, Safari si sta anche concentrando sulla sostenibilità, ottimizzando il consumo energetico durante la navigazione.

Inoltre, l’interfaccia di Safari è stata aggiornata per rendere più facile l’accesso alle funzioni più utilizzate, come la gestione delle estensioni e la navigazione in incognito. Con l’aggiornamento alla versione 16, gli utenti possono anche aspettarsi miglioramenti significativi nella velocità di caricamento delle pagine e nella compatibilità con le ultime tecnologie web.

È fondamentale tenere d’occhio questi aggiornamenti, non solo per motivi di sicurezza, ma anche per sfruttare al massimo tutte le novità che Apple ha da offrire. Assicurati di controllare regolarmente il Mac App Store per rimanere sempre all’avanguardia nella tua esperienza di navigazione!