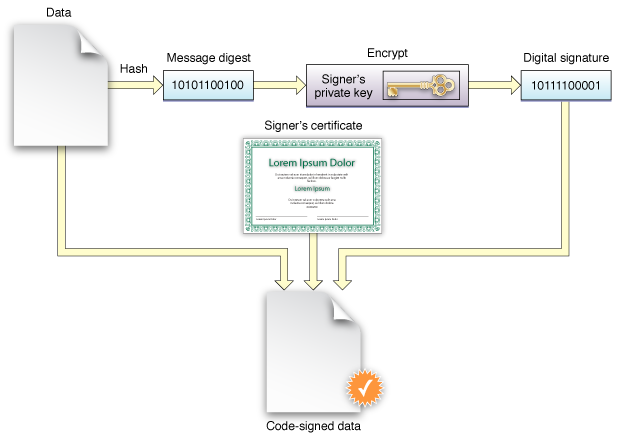

Le applicazioni con firma del codice permettono agli utenti più attenti alla sicurezza di identificare il creatore e l’hash di un’app specifica, assicurandosi che non sia stata manomessa. Anche se per il comune utente Mac, specialmente chi scarica software dal Mac App Store o da fonti affidabili, questa verifica è rara, diventa cruciale per chi si affida a fonti di terze parti.

La necessità di verificare la firma del codice è accentuata per chi scarica software da siti p2p, torrent, newsgroup o altre risorse di rete. Immagina di non avere accesso al Mac App Store e di dover scaricare un’applicazione per l’installazione di OS X da una fonte esterna. In queste circostanze, è fondamentale assicurarsi che l’installer non sia stato compromesso e provenga realmente da Apple. Oltre a controllare direttamente l’hash sha1, il metodo più semplice è verificare la firma del codice e l’hash crittografico dell’app in questione.

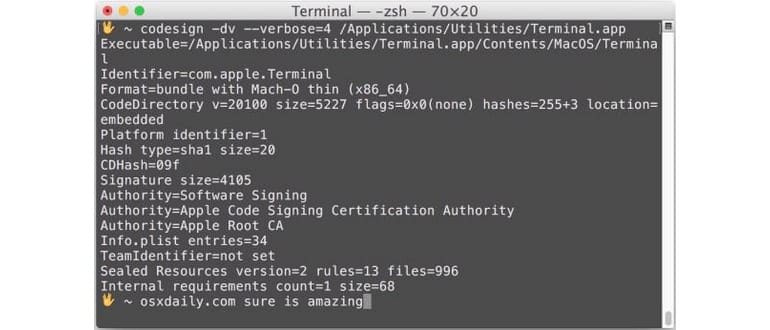

Per iniziare, apri il Terminale, che trovi in /Applicazioni/Utility/. Utilizzeremo il comando ‘codesign’, insieme ai flag -dv e -verbose=4, per ottenere informazioni dettagliate su qualsiasi applicazione, inclusi il tipo di hash, il checksum e l’autorizzazione alla firma.

La sintassi di base è la seguente:

codesign -dv –verbose=4 /Path/To/Application.app

Facciamo un esempio controllando la firma di Terminal.app, che si trova in /Applicazioni/Utility/:

codesign -dv –verbose=4 /Applications/Utilities/Terminal.app

Eseguibili = /Applicazioni/Utility/Terminal.app/Contents/MacOS/Terminal

Identifier = com.apple.Terminal

Formato = pacchetto con Mach-O thin (x86_64)

CodeDirectory v = 20100 size = 5227 flags = 0x0 (nessuno) hashes = 255 + 3 location = embedded

Identificatore della piattaforma = 1

Tipo hash = dimensione sha1 = 20

CDHash = 0941049019f9fa3499333fb5b52b53735b498aed6cde6a23

Dimensioni della firma = 4105

Authority = Firma del software

Authority = Autorità di certificazione per la firma del codice Apple

Autorità = CA radice di Apple

Voci Info.plist = 34

TeamIdentifier = non impostato

Versione Sealed Resources = 2 rules = 13 files = 996

Conteggio requisiti interni = 1 dimensione = 68

Dovresti prestare attenzione a tre aspetti fondamentali: il tipo di hash, l’hash e le voci di autorità. In questo caso, il tipo di hash è sha1 e l’autorizzazione della firma è Apple, come ci si aspetterebbe.

Sì, è possibile usare la riga di comando anche per controllare gli hash sha1 o md5 dei programmi di installazione e confrontarli con quelli di una fonte legittima, ma questo non rivelerà dettagli sulla firma del codice e sul certificato.

Ricorda che la maggior parte del software firmato da codice, se modificato da una fonte non autorizzata, verrà bloccato da Gatekeeper su OS X, a meno che non sia stato disabilitato o aggirato. Anche se Gatekeeper resta attivo, esiste comunque la possibilità per utenti esperti di trovare modi per bypassarlo. Inoltre, software non certificato da uno sviluppatore identificato può comunque essere lanciato, aggirando Gatekeeper.

Per ulteriori approfondimenti sulla firma del codice, puoi consultare la pagina di Wikipedia e la guida degli sviluppatori Apple per la firma del codice.

Novità nel 2024: Sicurezza delle App e Tecnologie Aggiornate

Nel 2024, l’importanza della sicurezza delle app continua a crescere, con Apple che introduce nuove funzionalità per migliorare la protezione degli utenti. Ad esempio, l’implementazione di sistemi di verifica più avanzati per le app scaricate da fonti esterne sta diventando la norma, garantendo un ulteriore strato di sicurezza. Gli utenti dovrebbero sempre rimanere aggiornati sulle ultime pratiche di sicurezza e sulle nuove tecnologie che Apple rilascia per proteggere i propri dispositivi.

Inoltre, la crescente popolarità delle app crittografate fa sì che è essenziale non solo controllare la firma del codice, ma anche assicurarsi che le app utilizzino protocolli di crittografia robusti per proteggere i dati. Con le minacce informatiche in costante evoluzione, tenere d’occhio le innovazioni nel campo della sicurezza informatica è cruciale per ogni utente Apple.