Sebbene catturare i pacchetti sia davvero abbastanza facile, si tratta principalmente di una funzionalità avanzata rivolta al personale IT, agli amministratori di rete, agli amministratori di sistema e ad altri gruppi di utenti tecnicamente più competenti. Tuttavia, chiunque abbia un Mac può imparare a sniffare i pacchetti e sfogliare il file di acquisizione, anche se gli utenti inesperti potrebbero non essere in grado di interpretare i risultati del file pcap / wcap.

Come annusare i pacchetti con la diagnostica wireless in OS X

Questo processo disconnetterà automaticamente il Mac da qualsiasi rete wireless attiva, dedicando invece la scheda Wi-Fi alla rilevazione del traffico di rete wireless e all’acquisizione dei dati in un file di trasferimento di pacchetti.

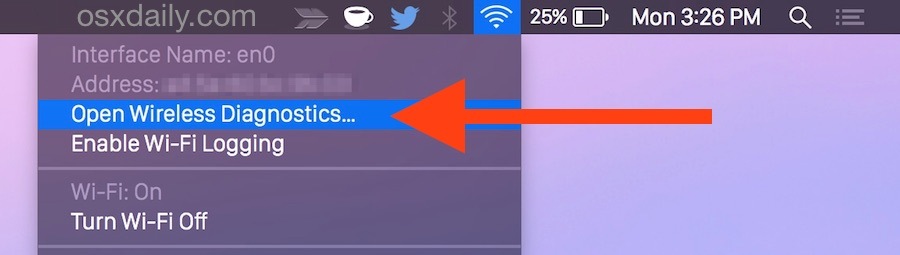

- Premi il tasto Opzione e fai clic sull’icona Wi-Fi nella barra dei menu di OS X.

- Scegli «Apri diagnostica wireless» dall’elenco per aprire l’utilità Wi-Fi.

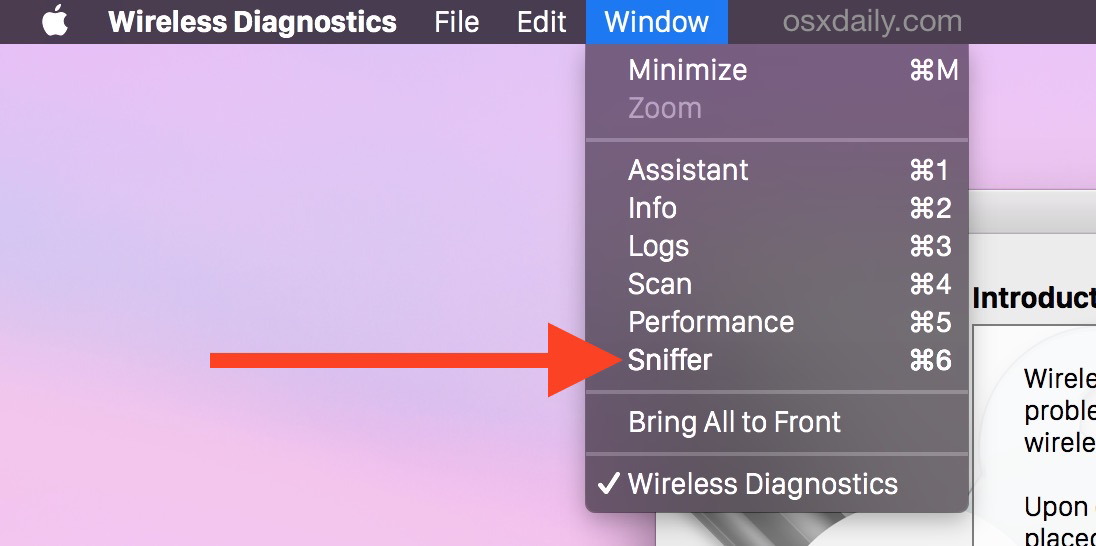

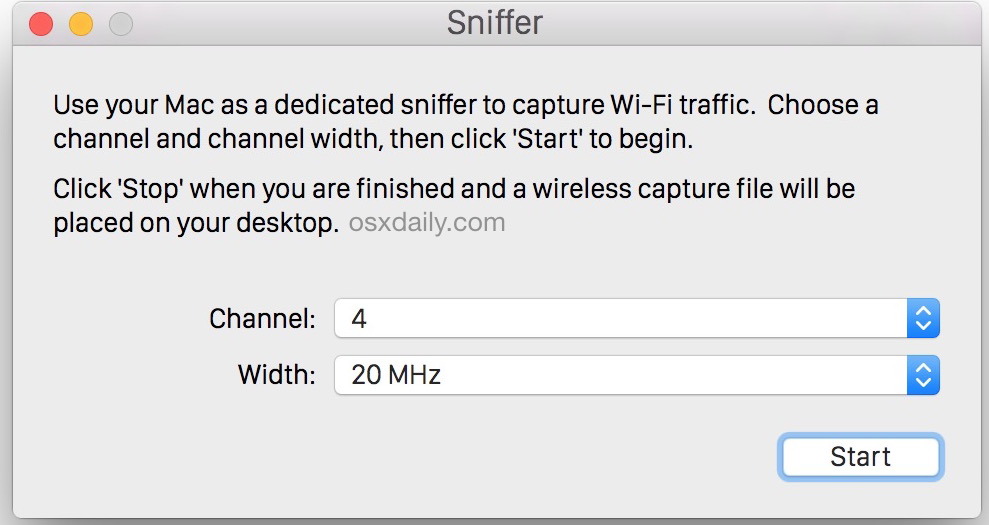

- Ignora la schermata iniziale e seleziona «Finestra» dal menu, poi scegli «Sniffer» dall’elenco di opzioni.

- Seleziona il canale Wi-Fi e la larghezza del canale per sniffare e acquisire i pacchetti. Utilizzare lo stridio della rete Wi-Fi può aiutare a identificare i canali e le larghezze per individuare il traffico di rete, quindi fai clic su «Start».

- Quando sei soddisfatto della lunghezza dell’acquisizione dei pacchetti, fai clic su «Stop» per terminare la traccia e salvare il file del pacchetto acquisito sul Desktop di OS X.

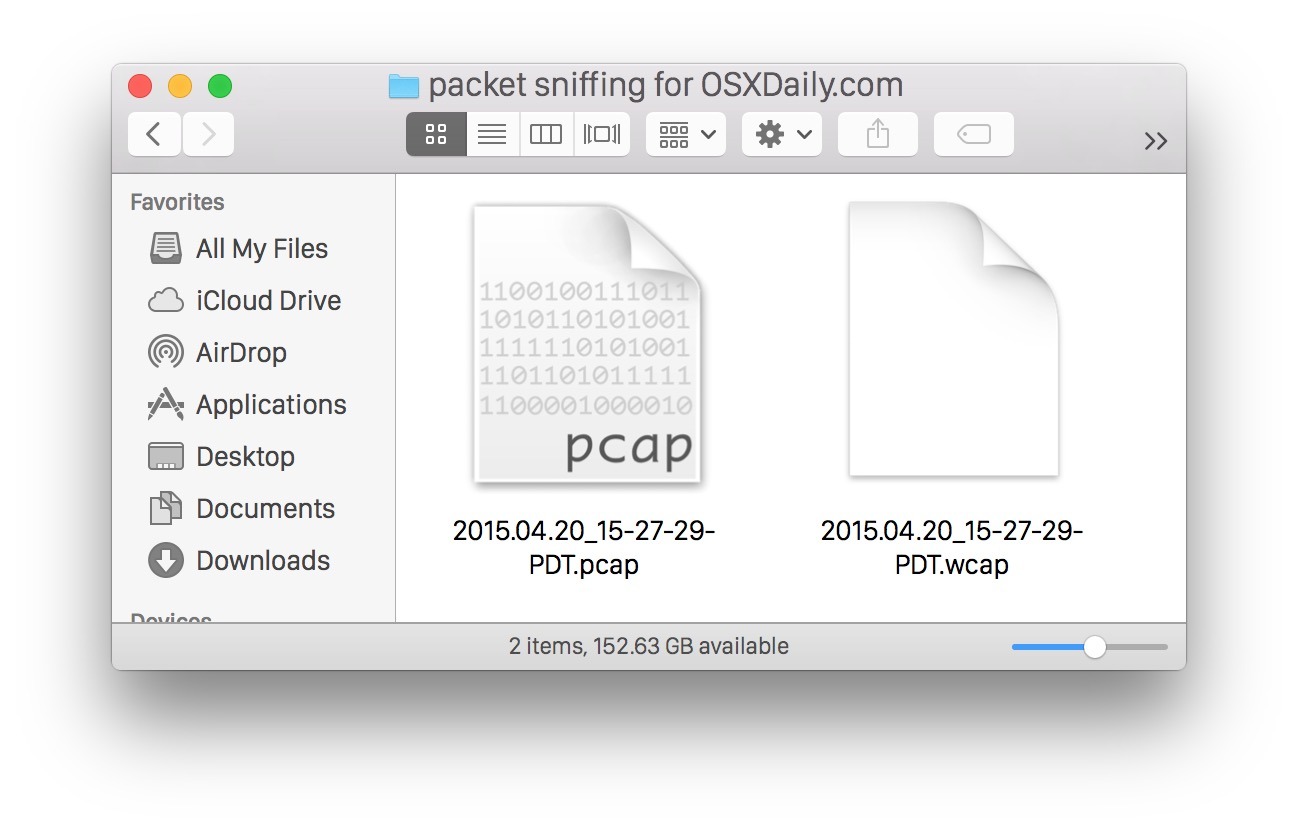

Il file di pacchetto catturato apparirà sul desktop con un’estensione .wcap e il nome dovrebbe apparire come «2017.04.20_17-27-12-PDT.wcap».

Apertura del file di acquisizione WCAP / PCAP in Mac OS X

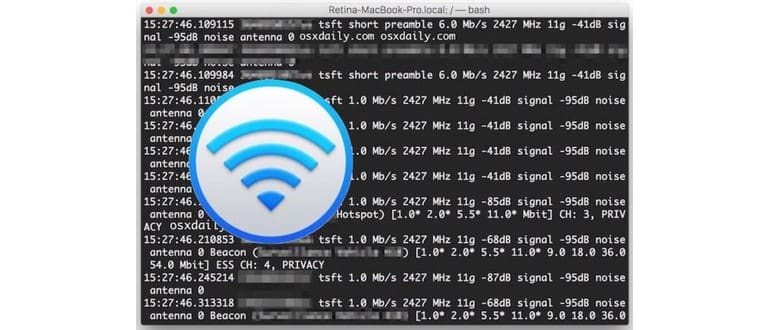

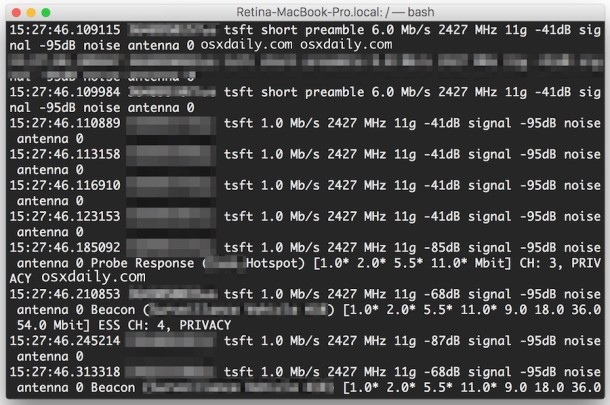

Puoi visualizzare questo file dalla riga di comando con tcpdump o con un’app come WireShark. L’esplorazione del file di acquisizione dei pacchetti tramite la riga di comando sarà simile alla seguente:

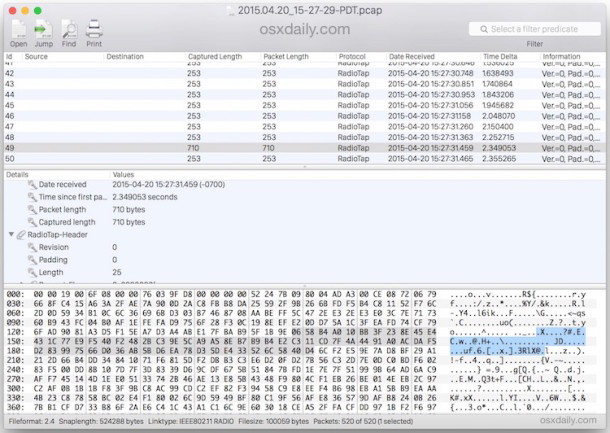

Se lo desideri, puoi modificare l’estensione del file da wcap a pcap e sarai in grado di aprire il file di output anche in altre app, incluso Cocoa Packet Analyzer (link App Store). La schermata qui sotto mostra come appare nell’app CPA:

Cosa fare con il file di acquisizione e il suo contenuto dipende da te. Qui non tratteremo l’interpretazione dei risultati o cosa è possibile fare con le informazioni trovate nel file di acquisizione.

Perché catturare una traccia di pacchetti e a cosa serve fare lo sniffing dei pacchetti?

Ci sono molte ragioni e scopi per catturare tracce di pacchetti, ma forse il più comune è per risolvere problemi di rete, sia per identificare un problema di connettività che per comprendere meglio un particolare problema di rete. Questo è particolarmente vero se si verifica un problema ricorrente che compromette le prestazioni della rete, poiché può aiutare a identificare la causa e limitare le azioni da intraprendere per rivolgersi al personale IT o all’amministratore di rete. Ci sono anche altri scopi discutibili per lo sniffing dei pacchetti: catturando dati grezzi che attraversano una rete, il tipo di informazioni raccolte su reti wireless non protette può essere potenzialmente rivelatorio. Questa ragione sottolinea l’importanza di connettersi a una rete Wi-Fi sicura. Oggi, la maggior parte dei servizi utilizza la crittografia per trasferire i dati e la maggior parte delle reti wireless è protetta con sicurezza WPA, alleviando molte preoccupazioni che un tempo erano giustificate. Ciò significa che lo sniffing dei pacchetti e l’acquisizione dei dati di rete sono principalmente riservati a scopi legittimi e per l’ottimizzazione della rete, ed è un’attività piuttosto comune in ambienti di rete di grandi dimensioni.

Novità nel 2024: Strumenti e Tecniche Aggiornate

Nel 2024, il panorama degli strumenti per la cattura dei pacchetti ha visto un’evoluzione significativa. Nuove applicazioni e strumenti di analisi offrono interfacce utente più intuitive e funzionalità avanzate. Ad esempio, strumenti come **Wireshark 4.0** hanno introdotto miglioramenti nell’analisi in tempo reale e nell’integrazione con altre piattaforme di monitoraggio della rete, rendendo più facile per gli utenti anche meno esperti navigare e interpretare i dati acquisiti.

Inoltre, la crescente consapevolezza riguardo alla sicurezza informatica ha portato a un aumento dell’utilizzo di VPN e altre misure protettive. Questo significa che, mentre la cattura dei pacchetti rimane una pratica utile, è essenziale essere a conoscenza delle implicazioni legali e etiche connesse. Assicurati sempre di avere le autorizzazioni necessarie prima di sniffare una rete.

Infine, nel contesto della crescente connettività IoT, l’analisi dei pacchetti assume un’importanza ancora maggiore. La comprensione del traffico generato dai dispositivi smart può fornire preziose informazioni sulle prestazioni della rete e sulla sicurezza, aiutando gli amministratori a ottimizzare la loro infrastruttura e a garantire un’esperienza utente fluida.