Apple ha recentemente rilasciato macOS High Sierra 10.13.2, un aggiornamento tanto atteso che porta con sé numerose correzioni di bug e miglioramenti significativi alla stabilità, alla sicurezza e alla compatibilità del sistema operativo. Questo update è fortemente raccomandato per tutti gli utenti Mac che utilizzano High Sierra.

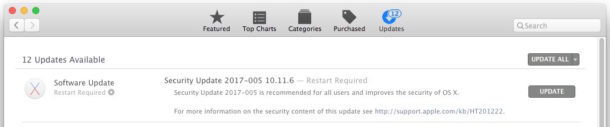

In aggiunta, gli utenti di macOS Sierra e Mac OS X El Capitan possono trovare disponibili gli aggiornamenti di sicurezza «Security Update 2017-002 Sierra» e «Security Update 2017-005 El Capitan». È importante che anche gli utenti su versioni 10.12.6 e 10.11.6 installino questi aggiornamenti per garantirsi una navigazione sicura.

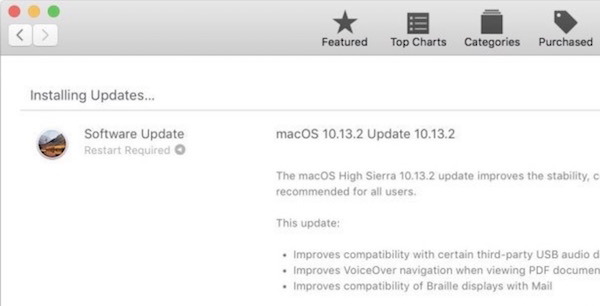

Tra le novità di macOS High Sierra 10.13.2, le note di rilascio evidenziano miglioramenti per diversi dispositivi audio USB, l’ottimizzazione della navigazione con VoiceOver per i documenti PDF in Anteprima e aggiornamenti per la compatibilità degli schermi Braille con l’app Mail. Non dimentichiamo anche la risoluzione del bug di login di root e delle problematiche di rete riscontrate nelle versioni precedenti.

Come scaricare e aggiornare macOS High Sierra 10.13.2

È sempre buona norma eseguire un backup del Mac prima di procedere con qualsiasi aggiornamento del software di sistema. Il metodo più semplice è utilizzare Time Machine.

- Apri il menu Apple e seleziona «App Store».

- Vai alla scheda «Aggiornamenti» e scegli di scaricare e installare «Aggiornamento macOS 10.13.2».

L’aggiornamento software di High Sierra è contrassegnato come «macOS 10.13.2 Update 10.13.2» nel Mac App Store.

Aggiornamenti di sicurezza per macOS Sierra e Mac OS X El Capitan

Gli utenti Mac che utilizzano Sierra e El Capitan possono trovare «Security Update 2017-002 Sierra» e «Security Update 2017-005 El Capitan» disponibili nella sezione Aggiornamenti del Mac App Store.

Anche se gli aggiornamenti di sicurezza non sono sempre corposi, è consigliabile eseguire un backup prima di procedere con l’installazione.

In alternativa, gli utenti possono optare per scaricare l’aggiornamento macOS High Sierra Combo o l’aggiornamento regolare, oltre ai singoli pacchetti di aggiornamento della sicurezza, direttamente dalla pagina del supporto Apple. L’utilizzo di un aggiornamento combinato è un’opzione valida, specialmente per chi gestisce più computer o proviene da versioni precedenti del software (ad esempio, passando da 10.13.0 a 10.13.2).

Note sulla versione di macOS High Sierra 10.13.2

Le note di rilascio disponibili nell’App Store sono concise e indicano:

Questo aggiornamento è consigliato a tutti gli utenti di macOS High Sierra.

L’aggiornamento macOS High Sierra 10.13.2 migliora la sicurezza, la stabilità e la compatibilità del tuo Mac ed è raccomandato per tutti.

Questo aggiornamento:

- Migliora la compatibilità con alcuni dispositivi audio USB di terze parti.

- Migliora la navigazione di VoiceOver durante la visualizzazione di documenti PDF in Anteprima.

- Migliora la compatibilità degli schermi Braille con Mail.

Contenuto aziendale:

- Migliora le prestazioni quando si utilizzano le credenziali memorizzate nel portachiavi per accedere ai siti Web di SharePoint che utilizzano l’autenticazione NTLM.

- Risolto un problema che impediva al Mac App Store e ad altri processi di lavorare su reti con informazioni proxy definite in un file PAC.

- Ora, se si modifica la password utente di Active Directory al di fuori delle preferenze di Utenti e gruppi, è possibile utilizzare la nuova password per sbloccare il volume FileVault.

- Migliora la compatibilità delle home directory SMB quando il punto di condivisione contiene un segno di dollaro nel suo nome.

Note sulla sicurezza per macOS 10.13.2, Aggiornamento di sicurezza 2017-002 Sierra e aggiornamento di sicurezza 2017-005 El Capitan

Le note di sicurezza collegano diverse patch e includono correzioni per gli aggiornamenti software. Ecco come riportato da Apple:

macOS High Sierra 10.13.2, Aggiornamento di sicurezza 2017-002 Sierra e aggiornamento di sicurezza 2017-005 El Capitan

Rilasciato il 6 dicembre 2017

apache

Disponibile per: macOS High Sierra 10.13.1, macOS Sierra 10.12.6, OS X El Capitan 10.11.6

Impatto: l’elaborazione di una direttiva di configurazione Apache pericolosa può comportare la divulgazione della memoria del processo.

Descrizione: sono stati risolti diversi problemi aggiornando alla versione 2.4.28.

CVE-2017-9798

Novità per il 2024

Passando al nuovo anno, gli utenti possono aspettarsi ulteriori aggiornamenti che non solo risolvono problemi di sicurezza, ma introducono anche funzionalità avanzate. Con l’evoluzione di macOS, ci sono sempre più integrazioni con i servizi cloud e un’ottimizzazione delle prestazioni per gestire al meglio le applicazioni più esigenti. È probabile che vengano implementate funzionalità di intelligenza artificiale per migliorare l’esperienza utente, come suggerimenti personalizzati basati sulle abitudini di utilizzo.

Inoltre, la crescente attenzione per la privacy e la sicurezza dei dati continuerà a guidare gli aggiornamenti futuri. Gli utenti possono attendersi miglioramenti nella gestione delle autorizzazioni e nel monitoraggio delle applicazioni che accedono ai dati sensibili. Con l’arrivo di nuove app che sfruttano la potenza dei chip Apple Silicon, le prestazioni generali del sistema saranno ulteriormente potenziate, offrendo un’esperienza più fluida e reattiva.